前几天,机器被LPK感染了,无奈只能重新做系统,今天看到LPK解决方案,一定收藏。

第一步:

由于”LPK劫持者”木马在系统目录下都恶意添加了”lpk.dll”劫持,造成了运行某些系统工具都有可能程序释放”LPK劫持者”木马。例如在 “C:\WINDOWS”系统目录下就恶意添加了木马动态链接库程序”lpk.dll”,所以默认随机启动运行的”explorer.exe”就会重新释 放”LPK劫持者”木马,可以说”explorer.exe”反面上来讲也就变成了”LPK劫持者”木马的开机启动项。系统程序 “explorer.exe”只是一个例子,如果受害者的计算机设置了多款应用软件随机自动运行,那么这些应用软件反面上来讲就都成了”LPK劫持者”木 马的开机启动项。

这怎么办?不用怕,微软提供了指定”DLL劫持”的防范措施。

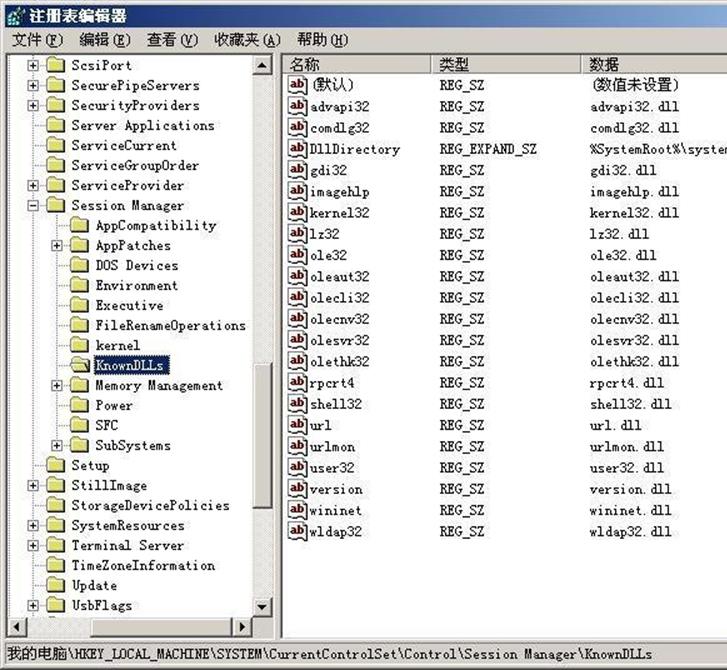

开始菜单—–运行 输入:”regedit.exe”(双引号去掉),调出”注册表编辑器”。依次展开至分支”HKEY_LOCAL_MACHINE\SYSTEM \CurrentControlSet\Control\Session Manager\KnownDLLs”,可以看到子项”KnownDLLs”分支下有多个系统动态链接库程序。

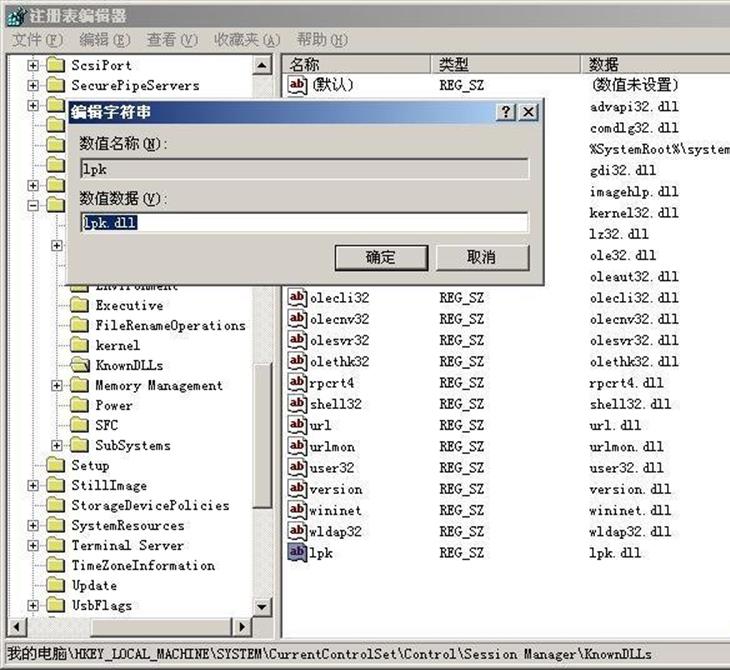

鼠标右键子项”KnownDLLs”菜单中选择”新建(N)”—–”字符串值(S)”,将其命名为”lpk”,”数值数据”设置为”lpk.dll”,确定。

退出”注册表编辑器”,务必重启一下计算机。

这样,一些需要加载”lpk.dll”的应用程序运行时会从系统目录下查找”lpk.dll”并加载,而不再会因为 Windows 操作系统 DLL动态链接库程序的加载顺序从当前目录下查找”lpk.dll”并加载了。

利用这个方法也可以防止其它”.dll”动态链接库程序遭”DLL劫持”!例如2009年初发现的”猫癣”木马同2010年末发现的”LPK劫持 者”木马的行为一样,只不过该木马是全盘劫持动态链接库程序”usp10.dll”,导致当初重装系统也无法解决”猫癣”木马。为了防止”猫癣”木马通过 全盘劫持”usp10.dll”死灰复燃,可以在注册表分支”HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet \Control\Session Manager\KnownDLLs”下添加一个名称为”usp10.dll”的键值项。

PS:

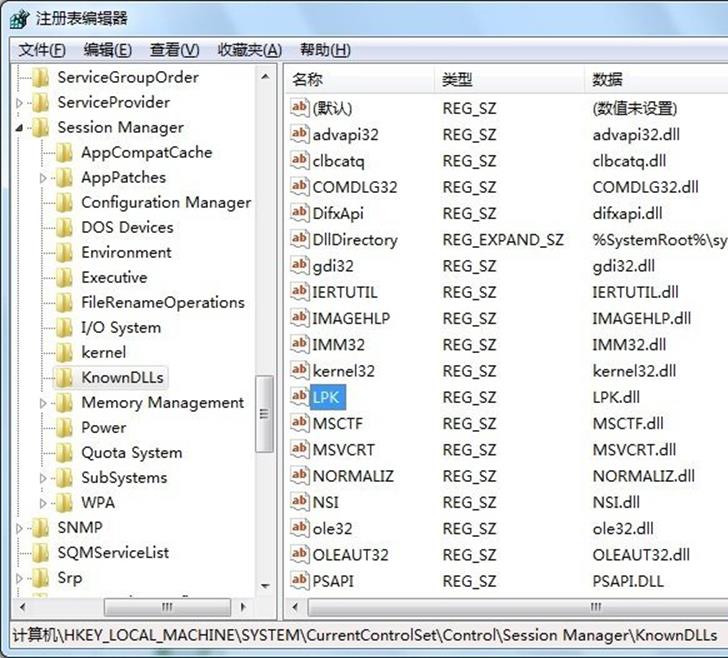

采用内核 Windows NT 5.1 系列的操作系统默认情况下只有少数关键的”.dll”系统动态链接库程序在此子项下,而自从 Windows Vista 操作系统下采用 NT 6.1 内核的 Windows 7.0 操作系统下面此子项已经相当齐全,所以在 Windows 7.0 操作系统下发生”DLL劫持”的概率要比 Windows NT/2000/XP 操作系统下要小很多。

如图,这是 Windows 7.0 操作系统的注册表分支”HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs”右侧窗口截图。

第二步:

按”Ctrl + Alt + Del”键调出”任务管理器”,在里面结束”fwpfsp.exe”(不存在就跳过此步骤)和”hrl*.tmp”一系列的木马进程,”*”代表数字。

第三步:

使用《超级兔子》或者《Windows 优化大师》清理系统临时文件,主要目的是一键删除”LPK劫持者”木马在用户临时文件”C:\Documents and Settings\Administrator(受害者的用户名)\Local Settings\Temp”目录下创建的所有名称为”hrl*.tmp”的一系列木马程序,”*”代表数字。

删除”C:\WINDOWS\system32″系统目录下的木马主体程序”fwpfsp.exe”。

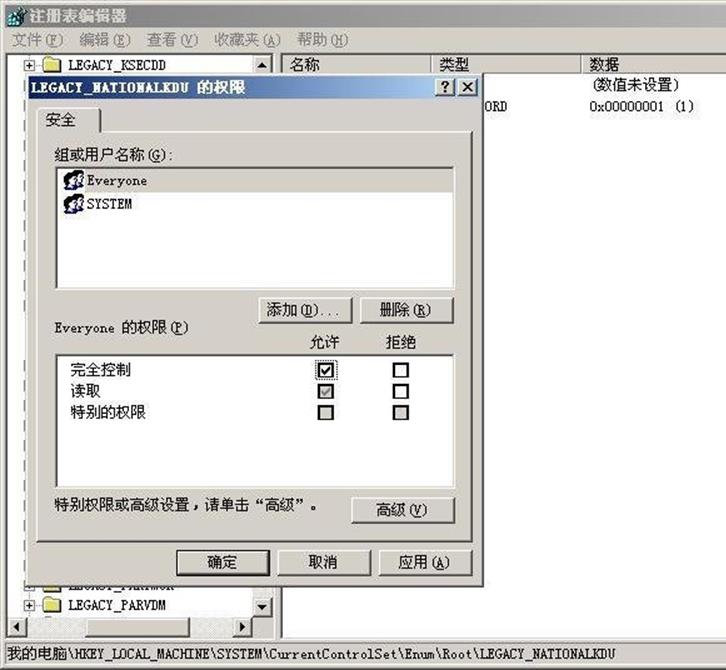

删除木马服务项,开始菜单—–运行 输入:”regedit.exe”(双引号去掉),调出”注册表编辑器”。依次展开至”HKEY_LOCAL_MACHINE\SYSTEM \CurrentControlSet\Enum\Root”分支下面找到名称为”LEGACY_NATIONALKDU”的子项,鼠标右键子项 “LEGACY_NATIONALKDU”菜单中选择”删除(D)”。这时,删除子项”LEGACY_NATIONALKDU”会弹出”删除项时出错”的 对话框。

这是因为这个注册表分支在”权限”上被限制了只能访问而不能删除的操作。鼠标右键子项”LEGACY_NATIONALKDU”菜单中选择”权限(P)…”。

这是因为这个注册表分支在”权限”上被限制了只能访问而不能删除的操作。鼠标右键子项”LEGACY_NATIONALKDU”菜单中选择”权限(P)…”。

安全……把子项”LEGACY_NATIONALKDU”下面所有用户权限的”完全控制”打上勾,确定,再删除子项”LEGACY_NATIONALKDU”。

返 回注册表五大预定义项,重新依次展开至”HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services” 分支下面找到名称为”Nationalkdu”的子项,鼠标右键子项”Nationalkdu”菜单中选择”删除(D)”。如图,可以很清楚看到木马服务 项”Nationalkdu”指向”C:\WINDOWS\system32″系统目录下的木马主体程序”fwpfsp.exe”。

1803859q116ed0_5835e2.jpg

退出”注册表编辑器”,务必重启一下计算机。

第四步:

“LPK劫持者”木马在每个应用程序安装目录下都恶意添加创建的木马动态链接库程序”lpk.dll”,怎么办?一个一个删除岂不是太麻烦?干脆有人全盘格式化重装系统了。

千万不要全盘格式化重装系统,使用一个DOS命令就能彻底地全盘删除”LPK劫持者”木马在全盘应用程序安装目录下以及其子目录下恶意添加创建的木马动态链接库程序”lpk.dll”。

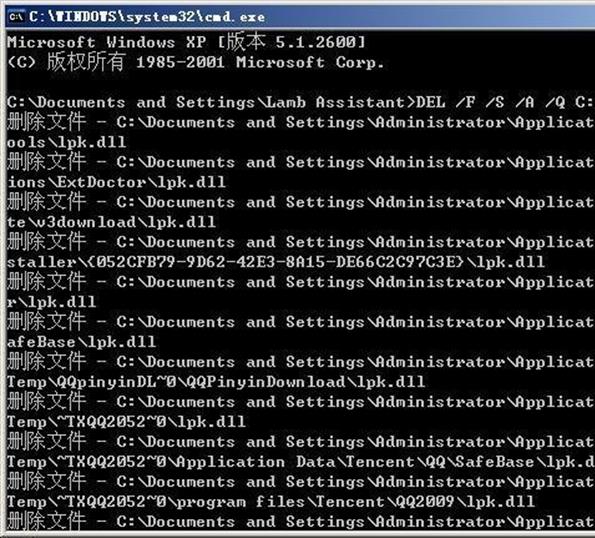

开始菜单—-运行 输入:”cmd.exe”(双引号去掉),在”命令提示符”的黑色窗口里面输入DOS命令:DEL /F /S /A /Q *:\lpk.dll

PS:

“*”代表驱动器磁盘分区的盘符,上面的截图是删除”LPK劫持者”木马在C盘所有文件夹目录下恶意添加创建的”lpk.dll”,有几个驱动器磁盘分区 就按照上述方法做几次。例如删除”LPK劫持者”木马在D、E、F盘所有文件夹目录下恶意添加创建的”lpk.dll”,可以分别输入DOS命令”DEL /F /S /A /Q D:\lpk.dll”、”DEL /F /S /A /Q E:\lpk.dll”、”DEL /F /S /A /Q F:\lpk.dll”(双引号去掉)。

“LPK劫持者”木马并没有恶意替换”C:\WINDOWS\system32″系统目录下正常的系统动态链接库程序”lpk.dll”,那么使用 DOS命令删除会不会也把”C:\WINDOWS\system32″系统目录下的正常的系统动态链接库程序”lpk.dll”删除掉呢?不用担心,因为 系统动态链接库程序”lpk.dll”是某些系统服务启动后需要加载的重要文件之一,由于正在被这些系统服务调用运行中,所以删除时会提示”拒绝访问”。

第五步:

除了系统目录下一些系统程序”.exe”未被”LPK劫持者”木马破坏之外,其它被木马破坏的”.exe”可执行程序可以通过覆盖重装这些应用软件 即 可解决问题。目前还没有一款杀毒软件能把”LPK劫持者”木马在”.exe”可执行程序中注入的恶意代码剥离出来,不知道《卡巴斯基》能不能恢复被破坏的 “.exe”可执行程序,可以先试试。